Depuis plusieurs semaines, de nouvelles vagues d’infections relatives à l’utilisation de hacktools comme Windows Loader ou KMSPico (Activateurs KMS) ont retenu notre attention. En raison d’une augmentation importante de leur utilisation, les créateurs de malware les utilisent à présent pour propager de nouvelles infections.

ACTIVATEURS KMS: CONTOURNEMENT DE L’ACTIVATION

Avec l’arrivée de Windows 10, les moyens d’activation illégaux tels que l’utilisation de clés MAK et SLP sont devenus très difficiles à mettre en place. Aussi, les hacktools employés pour activer les produits Microsoft utilisent à présent majoritairement le système KMS.

Key Management Service (KMS) est un système permettant d’activer certains logiciels Microsoft sur des machines clients en faisant usage de clés génériques et transmettant des requêtes à un serveur d’Activation en Volume. Les licences en volume légalement détenues sont installées sur le serveur et la procédure d’activation doit habituellement être renouvelée tous les 180 jours de manière à conserver les produits activés sur les postes clients.

Pour davantage d’information, vous pouvez vous référer à l’article Understanding KMS de Microsoft.

Les hacktools utilisant l’activation KMS fonctionnent en émulant un faux serveur KMS sur l’ordinateur local et permettent ainsi d’activer n’importe quel produit Microsoft. Les licences ainsi délivrées sont temporaires et doivent être renouvelées. Une tache est souvent crée par les hacktools pour automatiser cette opération tous les 60 jours.

POURQUOI NE PAS LES UTILISER ?

En mettant de côté le point de vue éthique et la violation du contrat d’utilisation, utiliser ces hacktools peut mettre votre ordinateur en danger. Même si certains d’entre eux sont parfaitement fonctionnels et ne contiennent aucun logiciel malveillant, ce n’est pas une généralité.

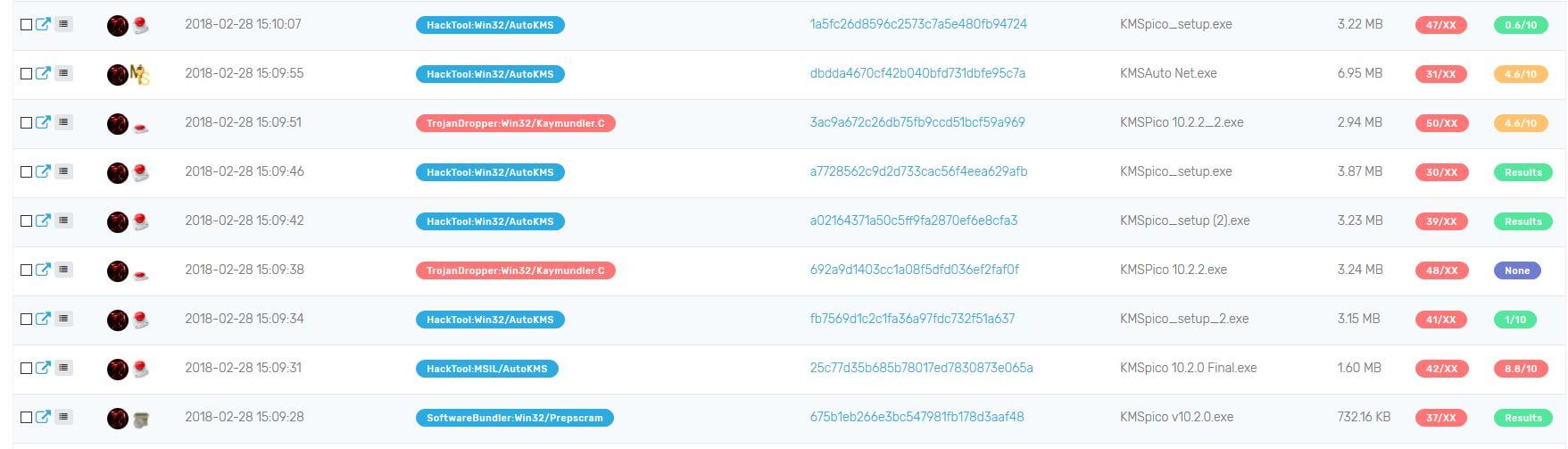

Nous avons testé les premiers activateurs KMS référencés par le moteur de recherche Google et les avons analysés.

Voici les résultats :

La plupart d’entre eux ont un taux élevé de détection sur VirusTotal , et beaucoup présentent une activité suspecte lors de l’analyse en sandbox.

Sample #1 : DBDDA4670CF42B040BFD731DBFE95C7A

| Caractéristiques Intéressantes | Activités Suspicieuses/Malicieuses |

| Vérifie si un débogueur et un environnement virtuel sont présents Signé en utilisant un certificat racine non reconnu | Aucun (crash) |

Sample #2 – 692A9D1403CC1A08F5DFD036EF2FAF0F

| Caractéristiques Intéressantes | Activités Suspicieuses/Malicieuses |

| Vérifie si un débogueur est présent | Installe une porte dérobée permettant un accès à distance Redirections de navigateurs et adclickers Cryptominer Monero |

Sample #3 – 3AC9A672C26DB75FB9CCD51BCF59A969

| Caractéristiques Intéressantes | Activités Suspicieuses/Malicieuses |

| Vérifie si un débogueur est présent | Redirections de navigateurs et adclickersa Cryptominer Monero |

Sample #4 – 675B1EB266E3BC547981FB178D3AAF48

| Caractéristiques Intéressantes | Activités Suspicieuses/Malicieuses |

| Vérifie si un débogueur et un environnement virtuel sont présents | Ouvre une porte dérobée permettant un accès à distance |

Sample #5 – A02164371A50C5FF9FA2870EF6E8CFA3

| Caractéristiques Intéressantes | Activités Suspicieuses/Malicieuses |

| Signé en utilisant un certificat racine non reconnu | Installe un Enregistreur de frappe (keylogger) |

Sample #6 – A7728562C9D2D733CAC56F4EEA629AFB

| Caractéristiques Intéressantes | Activités Suspicieuses/Malicieuses |

| Signé en utilisant un certificat racine non reconnu | Modifie les paramètres de sécurité du système |

Sample #7 – FB7569D1C2C1FA36A97FDC732F51A637

| Caractéristiques Intéressantes | Activités Suspicieuses/Malicieuses |

| Vérifie si un débogueur et un environnement virtuel sont présents Signé en utilisant un certificat invalide | Contacte une machine distante |

Sample #8 – 1A5FC26D8596C2573C7A5E480FB94724

| Caractéristiques Intéressantes | Activités Suspicieuses/Malicieuses |

| Vérifie si un environnement virtuel est présent Signé en utilisant un certificat racine non reconnu | Contacte une machine distante |

Sample #9 – 25C77D35B685B78017ED7830873E065A

| Caractéristiques Intéressantes | Activités Suspicieuses/Malicieuses |

| Vérifie si un environnement virtuel est présent | Aucun |

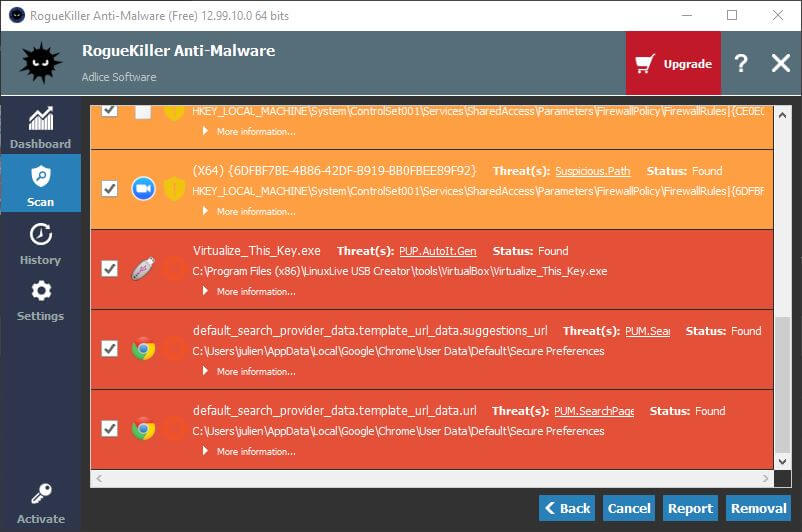

DETECTION & SUPPRESSION

Si par mégarde vous avez installé une de ces variantes malware de KMSpico, et vous voulez être sûr qu’elle ne fait rien de malicieux sur votre machine, vous pouvez essayer de lancer un scan avec RogueKiller Anti-Malware puis supprimer toutes les détections.

CONCLUSION

Certains ont fonctionné comme attendu, d’autres ont crashé au démarrage et ne sont pas parvenu à mener à bien la procédure d’activation. Mais certains comprenaient du code malicieux qui aurait permis l’accès à votre ordinateur et le vol de vos donnés si vous les aviez exécuté sur votre machine.

Aussi, même s’il peut être tentant d’utiliser ce genre d’outils pour économiser de l’argent, la perte financière qui pourrait en résulter (vol de données ou d’identité) pourrait être bien plus onéreuse que la somme à dépenser pour acheter une licence Microsoft légale.